2024 Bad Bot Report Entdecken Sie die neuesten Trends und Auswirkungen von nicht verwaltetem Bot-Verkehr

Bericht abrufenUmfassende digitale Sicherheit

Unternehmen setzen auf Imperva, um ihre Sicherheit zu verbessern

Schnellere Reaktion

Beschleunigen Sie die Eindämmung mit automatischer DDoS-Abwehr, Blockierung von 0-Day-Anwendungen am selben Tag und SOC-Playbooks für Datenkompromittierung.

Tieferer Schutz

Sichern Sie Daten über die Ebenen des Rechenzentrums und der Cloud hinweg mit dem Blockierungsmodus, dem Kunden am Edge, zwischen APIs und versuchten Datenzugriffen vertrauen.

Konsolidierte Sicherheit

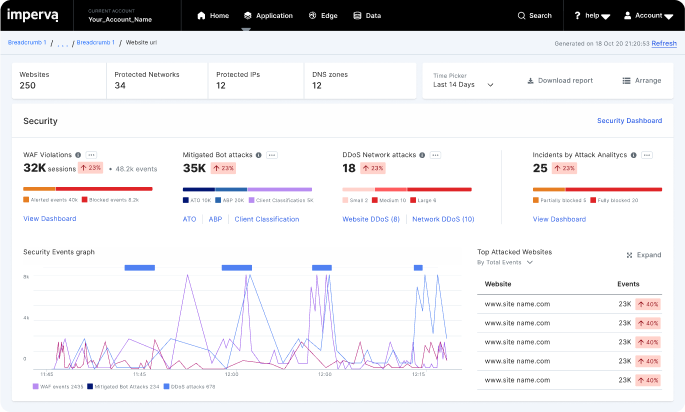

Ersetzen Sie 6+ INsellösungen durch eine einheitliche Konsole für die Erkennung, Untersuchung und Verwaltung in Legacy-, Hybrid- und Cloud-nativen Umgebungen.